Blog

Der Aufstieg von Identity Visibility and Intelligence Platformen (IVIP)

Warum Identity Visibility die neue Grundlage der Datensicherheit ist

Mit identitätsbezogenen Vorfällen, die für 70% der Sicherheitsverletzungen (RSA), verantwortlich sind, haben sich die Identitäten längst zum neuen Sicherheitsperimeter entwickelt - aber die Sichtbarkeit bleibt ihr schwächster Punkt. Trotz umfangreicher Investitionen in IAM, PAM und CIEM haben viele Unternehmen immer noch Schwierigkeiten, eine trügerisch einfache Frage zu beantworten: Wer hat Zugriff auf welche Daten?

Im Jahr 2025 hat Gartner Identity Visibility and Intelligence Platformen (IVIP) offiziell als eine neue Kategorie im Hype Cycle für digitale Identitäten anerkannt. Der Zeitpunkt ist nicht zufällig gewählt. Mit der Expansion von Unternehmen in Multi-Cloud-Umgebungen und der Einführung von KI-gesteuerter Automatisierung hat die Komplexität der Verwaltung menschlicher und maschineller Identitäten eine Grenze erreicht.

In diesem Artikel wird untersucht, was IVIP bedeutet, warum es jetzt wichtig ist und wie es die identitätsorientierte Datensicherheit für das KI-Zeitalter neu definiert.

Von fragmentierten Identitäts Stacks zu einheitlicher Sichtbarkeit

In den letzten zehn Jahren hat sich die Unternehmensidentitäts-architektur zu einem Flickenteppich spezialisierter Tools entwickelt.

- Identitätsanbieter (IDPs) verwalten Authentifizierung und Single Sign-On.

- IGA-Lösungen regeln Benutzerlebenszyklen und Zertifizierungen.

- PAM-Plattformen sichern privilegierte Konten.

- CIEM und Tools zur Verwaltung von Secrets schützen Cloud- und API-Anmeldeinformationen.

Jedes Werkzeug erfüllt einen Zweck - aber jedes schafft auch ein neues Silo von Identitätsdaten. Das Ergebnis: Dutzende unverbundene Systeme, von denen jedes seine eigenen Berechtigungen kennt, aber für den Rest blind ist.

Wenn ein CISO fragt: "Wer kann auf unsere Kundendatenbank zugreifen?", kann die Antwort das Active Directory, Azure, AWS, Google Drive und Hunderte von SaaS-Anwendungen umfassen. Ohne Korrelation verbringen Teams Tage mit dem Abgleich von Exporten und Berechtigungstabellen. In einer Welt des ständigen Wandels ist das bereits zu spät.

Fragmentierung ist nicht nur lästig, sie ist auch ein Risikoverstärker. Ohne Transparenz über alle Identitätssysteme hinweg können Unternehmen nicht least privilege durchsetzen, Compliance nachweisen oder schnell auf Vorfälle reagieren.

Sichtbarkeit ist kein Luxus mehr - sie ist die Grundlage für digitales Vertrauen.

Was ist eine Identity Visibility and Intelligence Platform (IVIP)?

Eine Identity Visibility and Intelligence Platform ist die Intelligenzschicht, die Identitätsdaten in Ihrer gesamten Umgebung vereinheitlicht. Sie ersetzt IAM nicht, sondern verbindet und erklärt es.

Im Grunde genommen tut ein IVIP folgende Dinge:

- Sammelt Identitäts-, Konto- und Berechtigungsdaten aus verschiedenen Quellen - IDPs, IGAs, PAMs, HR-Systeme, SaaS-Anwendungen und Datenplattformen.

- Korreliert diese Datenpunkte zu einem einzigen Modell, das Personen, Dienstkonten, Rollen und effektive Berechtigungen miteinander verbindet.

- Analysiert Risiken: verwaiste Ansprüche, toxische Kombinationen, ruhende Privilegien oder Richtlinienabweichungen.

- Visualisiert die gesamte "Wer-kann-was"-Karte - über Clouds, Anwendungen und Datenanken hinweg.

- Erzeugt prüfungsfertige Nachweise zum Nachweis der Einhaltung von DORA, NIS2 und anderen Rahmenwerken.

Betrachten Sie IVIP als Bindeglied zwischen Ihren bestehenden Identitätssystemen, das statische Konfigurationsdaten in verwertbare Informationen umwandelt.

Traditionelle IAM-Systeme verwalten Prozesse. IVIP bietet Kontext. Es sagt Ihnen nicht nur wer Zugang hat, sondern was dieser Zugang tatsächlich bedeutet.

Warum IVIP jetzt wichtig ist

1. Die Identitätsexplosion

Heutzutage gibt es in vielen Unternehmen mehr nicht-menschliche Identitäten - Dienstkonten, API-Schlüssel, Workloads, KI-Agenten - als Mitarbeiter, und zwar dutzendfach. Jede dieser Identitäten ist mit Berechtigungen, Token und Anmeldeinformationen ausgestattet, die bei einer Fehlkonfiguration sensible Daten offenlegen können. IVIP bietet die einheitliche Sichtbarkeit, die für die Verwaltung dieser neuen, maschinengesteuerten Identitätslandschaft erforderlich ist.

2. Regulatorischer Druck in Europa

Vorschriften wie das Digital Operational Resilience Act (DORA) und NIS2-Richtlinie verlangen nun eine kontinuierliche Überwachung der Zugriffsverhältnisse und eine nachweisbare Kontrolle der Datenexposition. Manuelle Zertifizierungen und vierteljährliche Überprüfungen reichen nicht mehr aus. IVIP-Plattformen automatisieren diese Transparenz und erstellen kontextbezogene Nachweise für Aufsichtsbehörden und Prüfer in Echtzeit.

3. Zero Trust in großem Maßstab

"Niemals vertrauen, immer überprüfen" ist unmöglich, wenn man nicht sehen kann, welche Identitäten existieren oder worauf sie Zugriff haben. IVIP bietet die notwendige Sichtbarkeitsschicht um least privilege durchzusetzen und zu überprüfen, ob sich Richtlinien in verschiedenen Umgebungen wie vorgesehen verhalten.

4. Operative Effizienz

Sicherheits- und Compliance-Teams verschwenden unzählige Stunden mit dem Abgleich von IAM-Exporten und Cloud-Konfigurationen. IVIP reduziert diesen Aufwand drastisch durch die Zentralisierung der Identitätsdaten, welche die Untersuchungszeit verkürzt und schnellere Sicherheitsmaßnahmen ermöglicht.

5. KI-Bereitschaft

KI und Automatisierung verstärken den Identitätswildwuchs. Jedes neue Modell, jeder neue Agent oder jede neue API-Integration erzeugt neue Anmeldedaten und Token. IVIP stellt sicher, dass Unternehmen diese sich schnell verändernden Identitäten verfolgen und verwalten können, bevor sie zu blinden Flecken in der Datensicherheit werden.

Wie IVIP den IAM-Stack ergänzt

Der bestehende IAM-Stack enthält bereits robuste Komponenten:

- IDP → Kontrollen Authentifizierung und Zugriffsrichtlinien.

- IGA → verwaltet Lebenszyklus der Identität und Neuzertifizierungen.

- PAM → sichert privilegierten Zugang.

Aber keiner von ihnen bietet einen kontinuierlichen, kontextbezogenen Einblick in die effektiven Berechtigungen über alle Systeme hinweg.

Genau das ist der Mehrwert von IVIP:

- Verifizierung: Bestätigt, dass sich IAM-Richtlinien in realen Umgebungen wie vorgesehen verhalten.

- Korrelation: Verbindet Benutzerkonten, Dienstidentitäten und Berechtigungen über verschiedene Quellen hinweg.

- Kontext: Erklärt, warum ein bestimmter Zugang besteht - und ob er noch sinnvoll ist.

- Beweise: Liefert bei Bedarf saubere, vertretbare Audit-Artefakte.

Wenn IAM das Nervensystem der digitalen Identität ist, ist IVIP seine Augen - Es zeigt die Verbindungen auf, die Risiken und Compliance sichtbar machen.

IVIP-Anwendungsfälle in der realen Welt

1. Zugriffsänderung-Erkennung IVIP vergleicht kontinuierlich die aktuellen Zugriffsrechte mit den genehmigten Richtlinien und zeigt an, wenn Berechtigungen ungewollt erweitert werden.

2. Joiner-Mover-Leaver Validierung Wenn Mitarbeiter die Rolle wechseln oder ausscheiden, überprüft IVIP, ob alle zugehörigen Konten, Token und Schlüssel systemübergreifend aktualisiert oder widerruft werden.

3. Zugriffshygiene bei privilegierten Zugängen

Die Plattform identifiziert inaktive Administratorkonten, Umgehungspfade und toxische Kombinationen, bevor Angreifer sie finden.

4. M&A-Integration Nach Fusionen oder Übernahmen bildet IVIP die Ansprüche der verschiedenen Stakeholder ab, um redundante oder riskante Überschneidungen sofort zu erkennen.

5. Audit-Automatisierung Anstatt die Daten manuell zu exportieren, generiert IVIP vollständige, kontextbezogene Evidence Packs und reduziert so den Arbeitsaufwand von Wochen auf Stunden.

Das Ergebnis: Weniger blinde Stellen, schnellere Prüfungen und Entscheidungen, die auf einer klaren Sichtbarkeit beruhen.

Die Zukunft: IVIP und kontextbezogene Sicherheit in der KI-Ära

In dem Maße, wie Unternehmen generative KI einsetzen, wird sich die Zahl der Identitäten und die Komplexität der Sicherheit exponentiell erhöhen. Sie manuell zu verwalten, wird unmöglich werden. IVIP bildet die Brücke zwischen menschlicher Aufsicht und KI-Automatisierung in der Identitätssicherheit.

Die IVIPs von morgen werden:

- Maschinelles Lernen nutzen um riskante privilege escalations vorherzusagen.

- Verhaltensbaselines verwenden um abnormale Zugriffsmuster zu erkennen.

- Natürliche Sprache zur Erklärung des Identitätsrisikos gegenüber Prüfern und Führungskräften nutzen.

- Integrationen mit ITDR- und ISPM-Systemen zur Unterstützung automatisierter Abhilfemaßnahmen haben.

Das Ziel ist nicht nur zu sehen, sondern zu verstehen - und schließlich zu handeln. Sichtbarkeit und Einblicke bilden die Grundlage für die nächste Phase der Identitätsautomatisierung.

CyberDesk: Identity Intelligence zum Leben erwecken

CyberDesk bildet die Kernvision hinter Identity Visibility and Intelligence Platforms (IVIP) ab. Es vereint Identitäts- und Datenintelligenz in einer einzigen, anpassungsfähigen Schicht, die die grundlegendste Frage der Sicherheit beantwortet: Wer kann auf welche Daten zugreifen und warum?

Und so machen wir es:

1. Zuordnung von Daten zu Identitäten

CyberDesk klassifiziert automatisch sensible Daten (z. B. Kundendatensätze, Transaktionsdaten) und ordnet den Zugriff jeder Benutzer- und Systemidentität zu - intern oder von Dritten.

Beispiel: Erkennen Sie sofort, dass ein Drittanbieter auch Monate nach Abschluss eines Projekts noch Zugriff auf Ihre Zahlungssysteme hat, und widerrufen Sie ihn, bevor er zu einem Risiko wird.

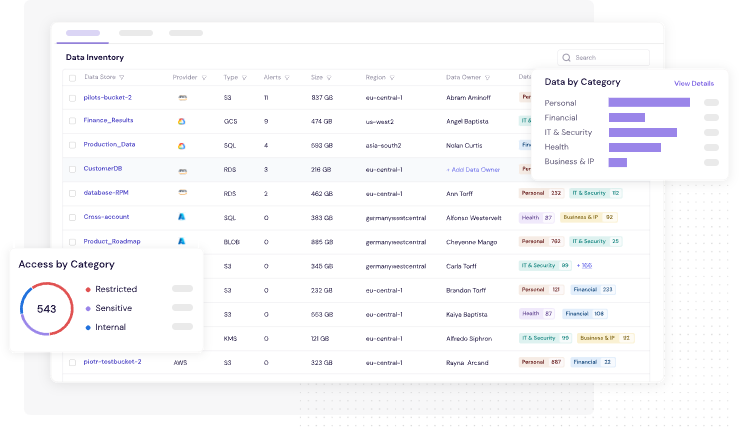

Abbildung 1: Die CyberDesk-Klassifizierungs-Engine kategorisiert die Daten und Identitäten Ihres Unternehmens anhand von Datentypen und Sensibilitätsstufen.

2. Access Graph bringt Risikotransparenz in Echtzeit

CyberDesk's Zugriffsgraph bietet eine visuelle Live-Karte, die zeigt, wie Benutzer und Anwendungen mit sensiblen Daten interagieren. Es hilft bei der Identifizierung versteckter Administrationspfade, toxischer Berechtigungskombinationen und veralteter Zugriffsrisiken.

Beispiel: Erkennen Sie, dass ein längst verstorbener Auftragnehmer immer noch über API-Zugriff auf Ihren Produktions-Backup-Bucket verfügt - und kennzeichnen oder isolieren Sie ihn automatisch.

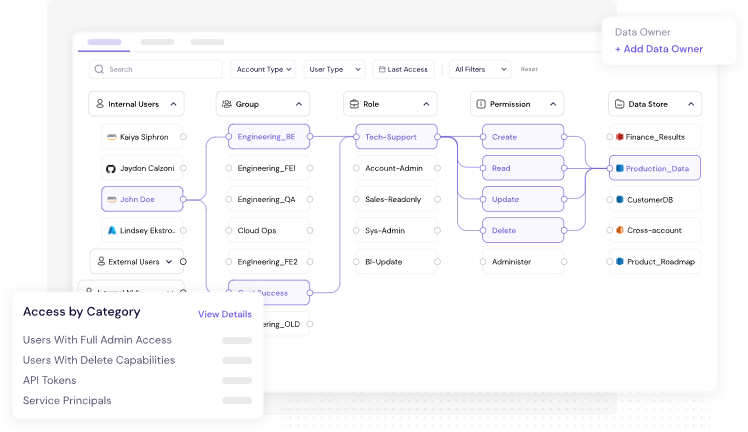

Abbildung 2: CyberDesk's Access Graph bietet Sichtbarkeit auf Identitäts- und Datenebene

3. Verhinderung von Überprivilegierten Konten

Festlegen und Überwachen des least privilege Prinzips. Mit automatischen Warnmeldungen, wenn der Zugriff die Richtlinien überschreitet. Sie können risikoreiche Zugriffe in Echtzeit blockieren oder zur Überprüfung kennzeichnen.

Beispiel: Ein Junior-Analyst erhält plötzlich Schreibzugriff auf die Datenbanken für behördliche Unterlagen? CyberDesk zeigt dies sofort an, stoppt die Eskalation und alarmiert die Compliance-Teams.

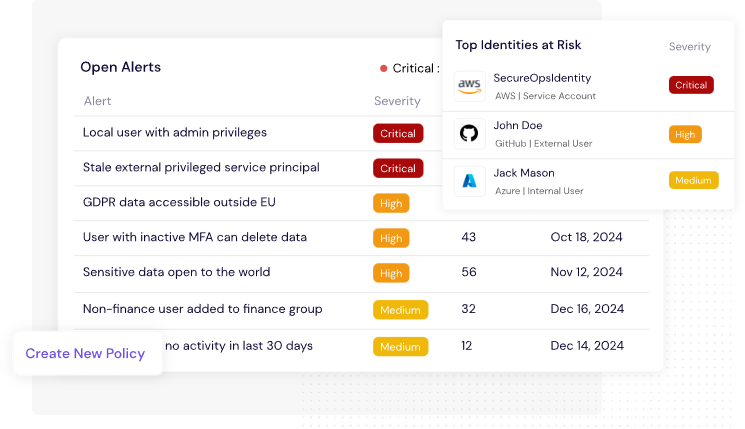

Abbildung 3: Das Dashboard für Warnmeldungen von CyberDesk erleichtert die Risikominderung bei Verstößen

4. Automatisierte Zugangsprüfungen

Regelmäßige oder Ad-hoc Zugriffsüberprüfungen mit vollständigen Prüfpfaden. Manager erhalten intelligente Eingabeaufforderungen, und die Überprüfungen werden zur Kontrolle sicher gespeichert.

Beispiel: Automatisches Auslösen eines 30-tägigen Überprüfungszyklus für alle Cloud-Konten auf Admin-Ebene. Manager erhalten geführte Aufforderungen, den Zugriff zu genehmigen, zu ändern oder zu widerrufen - alles für die Prüfung protokolliert.

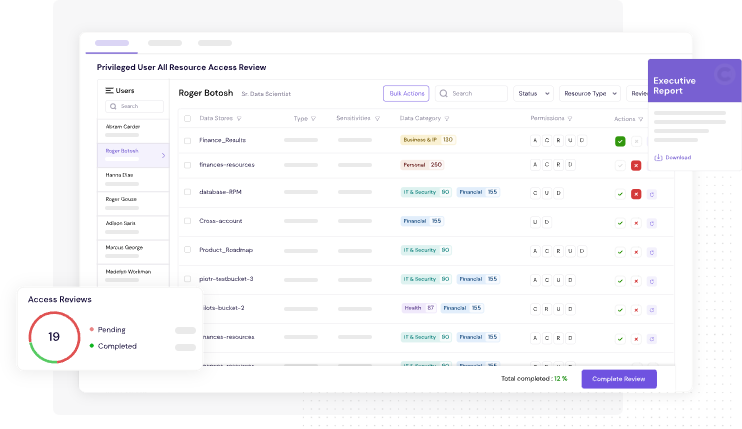

Abbildung 4: Die Zugriffsprüfung von CyberDesk befreit Sie von zeitaufwändigen manuellen Prozessen und hilft Ihnen, die Vorschriften einzuhalten.

Möchten Sie CyberDesk in Aktion sehen?

Erfahren Sie, wie CyberDesk Ihnen helfen kann, adaptiv zu kontrollieren, wer welche Aktionen auf welche Daten durchführen kann.

Gründer

Dr. Tobias Lieberum & Prabhakar Mishra

Jahr der Gründung

2022

Hauptsitz

München, Deutschland

Über CyberDesk

CyberDesk wurde 2022 mit Sitz in München gegründet und wird von Dr. Tobias Lieberum und Prabhakar Mishra geleitet. In ihren früheren Karrieren in sensiblen Umgebungen im Bankwesen und in der Beratung haben die Gründer aus erster Hand erfahren, welche Herausforderungen der sichere Datenzugriff in der Cloud mit sich bringt. In Ermangelung einer zufriedenstellenden Lösung beschlossen sie, diese globale Bedrohung selbst zu lösen.

Für Medienanfragen wenden Sie sich bitte an das CyberDesk-Kommunikationsteam

Wir werden uns gerne mit Ihnen in Verbindung setzen. Kontaktieren Sie CyberDesk noch heute.

Partner

Copyright © CyberDesk GmbH 2026. All rights reserved.