Blog

Jenseits des Rummels: Was es braucht, um DORA-konform zu sein

Wie man DORA von einer Belastung für die Einhaltung von Vorschriften in einen Vorteil für die Widerstandsfähigkeit verwandelt

Ja, wir haben inzwischen alle von DORA gehört. Doch es ist mehr als ein weiteres Akronym in der Buchstabensuppe der Vorschriften. Der Digital Operational Resilience Act (DORA) ist eine tektonische Verschiebung in der Art und Weise, wie Finanzunternehmen - und das sie unterstützende Tech-Ökosystem - digitale Risiken, Kontinuität und Cybersicherheit angehen müssen. Mit der Durchsetzung beginnen 17. Januar 2025gibt DORA den Ton an für eine neue Ära der operativen Widerstandsfähigkeit im EU-Finanzsektor.

Aber hier ist, was viele Schlagzeilen übersehen: DORA ist nicht nur eine Übung zur Einhaltung von Vorschriften. Es ist eine Identitäts-, Zugangs- und Risiko-Management-Herausforderung in seinem Kern. Sicherheitsverantwortliche sollten die traditionellen IAM- und GRC-Silos überdenkenund sich auf integrierten, überprüfbaren Access-Governance-Frameworks die Echtzeit-Bedrohungen und Kontrollen durch die Aufsichtsbehörden standhalten können.

Warum DORA wichtiger ist, als Sie denken

DORA gilt für fast alle regulierten Finanzunternehmen in der EU: Banken, Versicherungen, Wertpapierfirmen, Anbieter von Krypto-Vermögenswerten, Zahlungsdienstleister und viele mehr. Aber das ist noch nicht alles.kritische IKT-Anbieter (Cloud, Core Banking, Datenanalyse usw.) auch außerhalb der EU werden unter die Lupe genommen. Und das ist alarmierend, 43 % der britischen Finanzunternehmen noch Monate nach der Durchsetzung unvorbereitet sind - eine Verzögerung, die sie ein ernsthaftes Risiko von Strafen und operationellen Risiken birgt.

Die Verordnung schreibt vor, dass Finanzunternehmen:

- Umsetzung eines soliden ICT-Risikomanagement-Rahmen

- Bericht größere Cyber-Vorfälle innerhalb eines engen Zeitrahmens

- Durchführen bedrohungsgesteuerte Penetrationstests

- Durchsetzung einer strengen Beaufsichtigung der Risiken durch Dritte

- Garantie Betriebskontinuitätauch bei schwerwiegenden digitalen Unterbrechungen

Diese Aufgaben sind nicht einfach zu erledigen. Sie erfordern klare Sichtbarkeit, zentrale Kontrolle und skalierbare Governance.

Abbildung 1: Einrichtungen im Geltungsbereich von DORA

Nicht im Finanzsektor tätig? Sie könnten zur NIS2 verpflichtet sein

Auch wenn Ihre Organisation nicht unter das DORA fällt, bedeutet das nicht, dass Sie von den Vorschriften befreit sind. Die NIS2-Richtlinie gilt für ein viel breiteres Spektrum von Sektoren - für kritische Infrastruktur, digitale Dienste, Gesundheitswesen, Energie, öffentliche Verwaltung und mehr.

💡 Wenn Sie ein mittleres oder großes Unternehmen sind in einem dieser Sektoren sind, besteht eine gute Chance, dass Sie für die NIS2-Konformität in Frage kommen.

🔍 Möchten Sie verstehen, was NIS2 für Ihr Unternehmen bedeutet? 👉 Hier finden Sie unseren vollständigen NIS2-Leitfaden

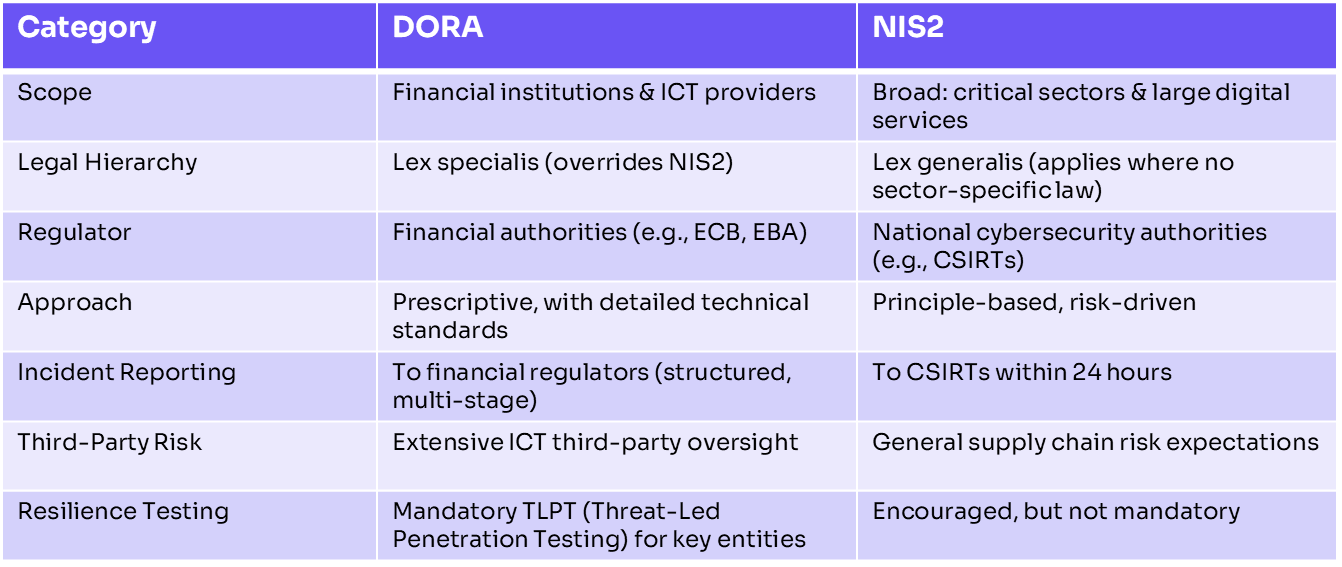

Tabelle 1: DORA vs. NIS2: Hauptunterschiede

Erreichen und Aufrechterhalten der DORA-Konformität: Identitätszentrierte Best Practices

Zur Einhaltung des Digital Operational Resilience Act (DORA) zu erfüllen und eine kontinuierliche Ausfallsicherheit zu gewährleisten, müssen Finanzinstitute und ihre IKT-Anbieter eine Mischung aus Technologie, Governance und betrieblichen Praktiken. Im Folgenden werden die wesentlichen Säulen einer auf DORA ausgerichteten Sicherheitsstrategie vorgestellt - mit besonderem Augenmerk auf Identitäts- und Zugangsmanagement:

📋 1. IKT-Risikomanagement-Rahmen

Einrichtung eines dokumentierten, unternehmensweiten Risikorahmens, der Folgendes umfasst:

- Regelmäßige Risikobewertungen

- Vorräte an IKT-Vermögenswerten

- Abbildung des Datenflusses und Richtlinienkontrolle

- Klare Governance-Strukturen (z. B. Risikoausschüsse, Rechenschaftspflicht der Führungskräfte)

📚 DORA-Verordnung - Artikel 5-16

🔐 2. Identitäts- und Zugriffsmanagement (IAM)

Ein starkes IAM ist die Grundlage für die Widerstandsfähigkeit von DORA. Umsetzen:

- Lebenszyklus-Management (Onboarding/Offboarding, RBAC, Neuzertifizierung des Zugangs)

- Multi-Faktor-Authentifizierung (MFA) und privilegierte Zugangskontrollen (z. B. PAM)

- Überwachung und Erkennung von Anomalien mit SIEM oder Identitätsanalyse

- Forensisch auswertbare Protokollierung aller Zugriffsereignisse

📚 DORA-Verordnung - Artikel 9, 10

🕵️ 3. Überwachung und Erkennung

DORA erfordert Echtzeitbewusstsein. Organisationen müssen:

- Erkennen von ungewöhnlichem Zugriffsverhalten (z. B. nächtliches Datensammeln)

- Erzeugen von fälschungssicheren Protokollen

- Bereiten Sie sich auf Anfragen der Aufsichtsbehörden nach einem Vorfall vor

📚 DORA-Verordnung - Artikel 10, 17, 20

🖥️ 4. Endpunkt- und Netzwerksicherheit

Schützen Sie die Infrastruktur, die wichtige Daten unterstützt, mit:

- Endpunkt-Erkennung und -Reaktion (EDR), Anti-Malware

- Firewalls, IDS/IPS, Netzwerksegmentierung

- Patch- und Schwachstellenmanagement

- Verschlüsselung bei der Übertragung und im Ruhezustand

📚 DORA-Verordnung - Artikel 10

🚨 5. Reaktion auf Vorfälle & Wiederherstellung

Bereiten Sie sich auf das Unvermeidliche vor mit:

- Playbooks für Vorfälle, Arbeitsabläufe für die Berichterstattung, CSIRT-Einrichtung

- Tabletop-Übungen und Simulationen

- Sichere, getestete Backups und Ausfallsicherungspläne

- Integration der Geschäftskontinuität über die IT hinaus

📚 DORA-Verordnung - Artikel 11-13, 17-20

🎯 6. Bedrohungsorientiertes Testen

DORA erwartet kontinuierliche Tests, einschließlich:

- Regelmäßige Pen-Tests

- Bedrohungsgesteuerte Penetrationstests (TLPT) für wichtige Einrichtungen (z. B. TIBER-basiertes Red Teaming)

- Szenariotests für großflächige Ausfälle

📚 DORA-Verordnung - Artikel 24, 25

🤝 7. Risikomanagement für Drittparteien

DORA legt großen Wert auf das ausgelagerte IKT-Risiko:

- Führen eines vollständigen Lieferanteninventar

- durchsetzen. DORA-konforme Verträge (z. B. Prüfungsrechte, Unterstützung, Ausstiegsklauseln)

- Durchführen laufende Sorgfaltsprüfungeinschließlich der Minderung von Konzentrationsrisiken

- Kontinuierliche Überwachung von Serviceleistungen und Vorfällen

📚 DORA-Verordnung - Artikel 28-30

🧠 8. Governance & Ausbildung

Resilienz ist eine Frage der Führung und der Kultur. Sicherstellen:

- Einbeziehung der Vorstandsebene in IKT-Risiken und DORA-Konformität

- Programme zur Sensibilisierung für Cybersicherheit auf allen Mitarbeiterebenen

- Eine auf Sicherheit ausgerichtete Kultur, die in das Tagesgeschäft eingebettet ist

📚 DORA-Verordnung - Artikel 5, 13, 15, 16

🌐 9. Austausch von Informationen über Bedrohungen

DORA ist zwar freiwillig, ermutigt aber zur Teilnahme an Bedrohungsinformationsnetzen der Industrie (z. B. ISACs).

- Beitritt zu Gemeinschaften zur gemeinsamen Nutzung des Finanzsektors

- Benachrichtigung der Regulierungsbehörden bei Teilnahme

- Verantwortungsvoller Umgang mit geteilten Informationen

📚 DORA-Verordnung - Artikel 26

CyberDesk: Gebaut für DORA-Grade Resilienz

Als SaaS-Plattform für identitätszentrierte Datenzugriffs-Governance, CyberDesk hilft Ihnen dabei, die zentralen betrieblichen Erwartungen von DORA zu erfüllen - und unter Beweis zu stellen, dass Sie auch bei kritischen Prüfungen belastbar sind.

So geht's:

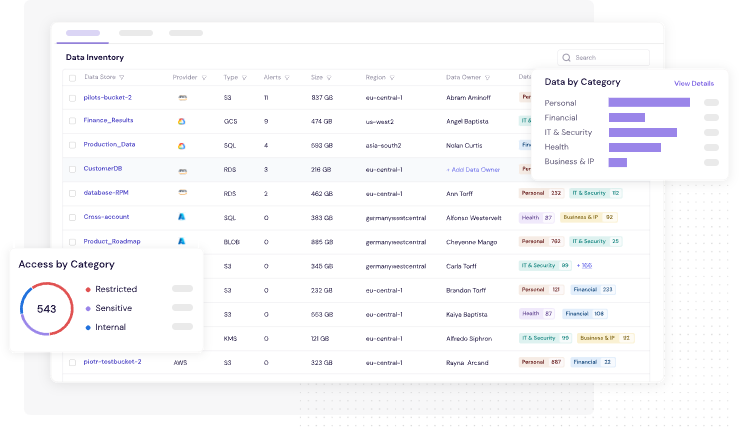

✅ 1. Zuordnung von Daten zu Identitäten

CyberDesk klassifiziert automatisch sensible Daten (z. B. Kundendatensätze, Transaktionsdaten) und ordnet den Zugriff jeder Benutzer- und Systemidentität zu - intern oder von Dritten.

🧠 Beispiel: Wissen, welches Dienstleistungskonto oder welcher Auftragnehmer noch Zugang zu Ihrem Zahlungssystem oder Kundentresor hat - und warum.

🔹 Artikel 9 & 10: Erfordert klare, an Rollen gebundene Zugriffsrechte und Kontrollen zur Verhinderung des unbefugten Zugriffs.

🔹 Artikel 28: Obligatorische IKT-Risikokontrollen für Dritte - Sie müssen externe Identitäten, die auf kritische Systeme zugreifen, verfolgen.

Abbildung 2: Die CyberDesk-Klassifizierungs-Engine kategorisiert die Daten und Identitäten Ihres Unternehmens anhand von Datentypen und Sensibilitätsstufen

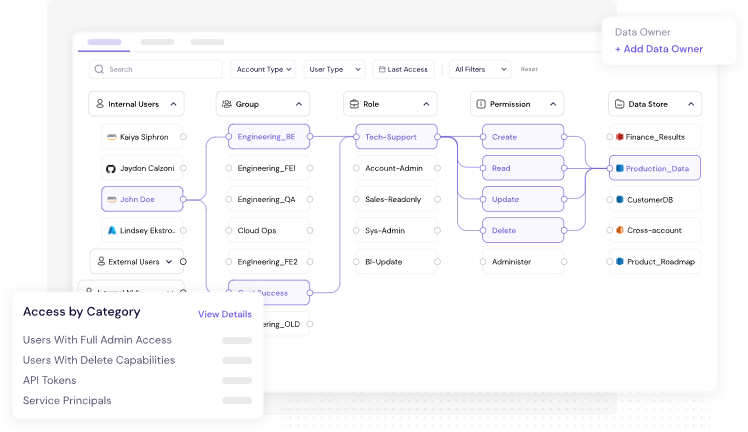

✅ 2. Access Graph = Sichtbarkeit in Echtzeit

CyberDesk's Zugriffsgraph bietet eine visuelle Live-Karte, die zeigt, wie Benutzer und Anwendungen mit sensiblen Daten interagieren. Es hilft bei der Identifizierung versteckter Administrationspfade, toxischer Berechtigungskombinationen und veralteter Zugriffsrisiken.

🧠 Beispiel: Erkennen, dass ein seit langem verstorbener Auftragnehmer immer noch über API-Zugriff auf Produktionssicherungen verfügt.

🔹 Artikel 9(2): Der Zugang zu den IKT-Systemen sollte je nach Funktion und betrieblicher Notwendigkeit nur befugten Benutzern gewährt werden.

🔹 Artikel 17-20: Zugangsprotokolle und Sichtbarkeit sind für die Erkennung, Meldung und Eindämmung von IKT-bezogenen Vorfällen von entscheidender Bedeutung.

Abbildung 3: CyberDesk's Access Graph bietet Sichtbarkeit auf Identitäts- und Datenebene

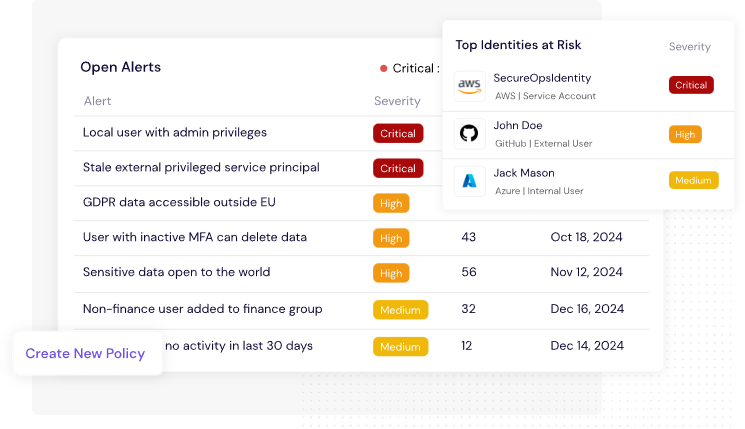

✅ 3. Verhinderung von übermäßigen Berechtigungen

Festlegen und Überwachen des least privilege Prinzips. Mit automatischen Warnmeldungen, wenn der Zugriff die Richtlinien überschreitet. Sie können risikoreiche Zugriffe in Echtzeit blockieren oder zur Überprüfung kennzeichnen.

🧠 Beispiel: Ein Nachwuchskraft erhält plötzlich Zugang zu den Datenbanken mit den vorgeschriebenen Unterlagen? Das wird bemerkt, bevor es zu einem Vorfall wird.

🔹 Artikel 10: Erfordert Echtzeitüberwachung und Erkennung von Anomalien.

🔹 Anhang III (RTS): Fordert Mechanismen zur Erkennung abnormaler oder übermäßiger Berechtigungen und riskanter Privilegienerweiterungen.

Abbildung 4: Das Dashboard für Warnmeldungen von CyberDesk erleichtert die Risikominderung bei Verstößen

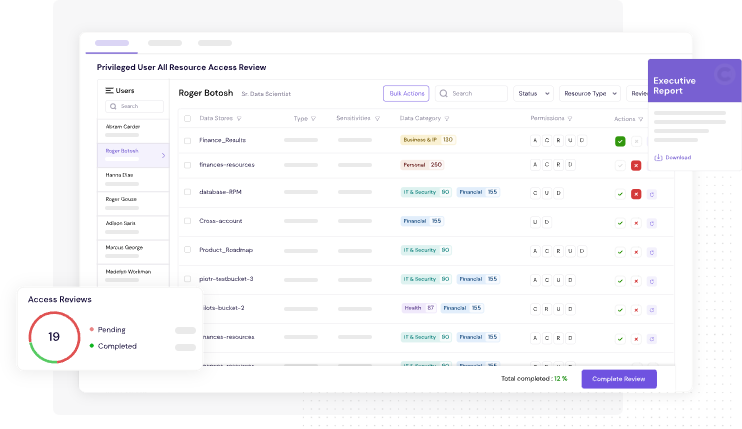

✅ 4. Automatisierte Zugriffsprüfungen

Vierteljährliche (oder ad hoc) Zugriffsüberprüfungen mit vollständigen Prüfpfaden. Manager erhalten intelligente Aufforderungen, und die Überprüfungen werden zur Überprüfung sicher gespeichert.

🧠 Beispiel: Automatische Auslösung einer Überprüfung für alle Cloud-Konten auf Verwaltungsebene alle 30 Tage - keine Tabellenkalkulationen erforderlich.

🔹 Artikel 9(3): Erfordert eine regelmäßige Überprüfung der Zugangsrechte, insbesondere nach dem Ausscheiden aus dem Unternehmen, nach Rollenwechseln oder bei Vertragsbeendigung.

🔹 Artikel 10: Protokollierung, Rückverfolgbarkeit und Dokumentation müssen die IKT-Risikosteuerung und -Prüfung unterstützen.

Abbildung 5: Die Zugriffsprüfung von CyberDesk befreit Sie von zeitaufwändigen manuellen Prozessen und hilft Ihnen, die Vorschriften einzuhalten.

Reden wir über Resilienz

Sind Sie bereit, den Reifegrad Ihrer Access Governance zu bewerten und sich auf DORA vorzubereiten? Planen Sie eine kostenlose Demo-Sitzung mit unseren Experten.

Möchten Sie CyberDesk in Aktion sehen?

Erfahren Sie, wie CyberDesk Ihnen helfen kann, adaptiv zu kontrollieren, wer welche Aktionen auf welche Daten durchführen kann.

Gründer

Dr. Tobias Lieberum & Prabhakar Mishra

Jahr der Gründung

2022

Hauptsitz

München, Deutschland

Über CyberDesk

CyberDesk wurde 2022 mit Sitz in München gegründet und wird von Dr. Tobias Lieberum und Prabhakar Mishra geleitet. In ihren früheren Karrieren in sensiblen Umgebungen im Bankwesen und in der Beratung haben die Gründer aus erster Hand erfahren, welche Herausforderungen der sichere Datenzugriff in der Cloud mit sich bringt. In Ermangelung einer zufriedenstellenden Lösung beschlossen sie, diese globale Bedrohung selbst zu lösen.

Für Medienanfragen wenden Sie sich bitte an das CyberDesk-Kommunikationsteam

Wir werden uns gerne mit Ihnen in Verbindung setzen. Kontaktieren Sie CyberDesk noch heute.

Partner

Copyright © CyberDesk GmbH 2026. All rights reserved.