Blog

Insider-Bedrohung: Ihr größtes Cyber-Risiko hat vielleicht schon ein Firmenausweis

Warum identitätszentrierte Datenverwaltung die neue Grenze der Cybersicherheit ist

Einführung: Die Insider-Bedrohung verstehen

Wenn Menschen an Bedrohungen der Cybersicherheit denken, stellen sie sich externe Angreifer vor - Hacker, die Firewalls durchbrechen, Phishing-Kampagnen oder Ransomware-Banden. Aber viele der schädlichsten und kostspieligsten Vorfälle kommen tatsächlich von innerhalb von.

Eine Insider-Bedrohung bezieht sich auf jedes Risiko für die Daten, Systeme oder Abläufe eines Unternehmens, das von einer Person mit legitimem Zugang ausgeht - wie z. B. einem Mitarbeiter, Auftragnehmer oder Geschäftspartner. Da Insider bereits über Anmeldeinformationen und ein gewisses Maß an Vertrauen verfügen, können ihre Handlungen viele herkömmliche Sicherheitskontrollen aushebeln.

Nach Angaben der Agentur für Cybersicherheit und Infrastruktursicherheit (CISA)kosten Insider-Vorfälle - ob böswillig oder versehentlich - Unternehmen durchschnittlich 16,2 Millionen Dollar pro Jahr (Daten von 2024). Das ist eine erschütternde Zahl - und sie unterstreicht, warum Insider-Bedrohungen so schwer zu bewältigen sind.

Arten von Insider-Bedrohungen

Verstehen der verschiedenen Formen des Insiderrisikos hilft Ihnen, gezieltere Schutzmaßnahmen zu entwickeln. Im Großen und Ganzen lassen sich die Insider-Bedrohungen in drei Hauptkategorien einteilen:

1. Böswillige Insider

Dies sind Personen, die absichtlich ihren Zugang aus persönlichen, finanziellen oder ideologischen Gründen missbrauchen. Beispiele:

- Diebstahl von geistigem Eigentum vor dem Wechsel zu einem Konkurrenten.

- Verkauf von vertraulichen Daten an Außenstehende.

- Vorsätzliche Sabotage von Systemen oder Löschen von Daten.

Beweggründe sind oft finanzieller Gewinn, Rache, Nötigung oder Ideologie.

2. Fahrlässige Insider

Nicht alle Schäden sind böswillig - manchmal sind sie auf Fehler oder Unachtsamkeit zurückzuführen. Beispiele:

- Versehentliches Senden sensibler Daten per E-Mail an die falsche Person.

- Verwendung schwacher Passwörter oder gemeinsame Nutzung von Anmeldedaten.

- Fehlkonfiguration des Cloud-Speichers (z. B. wenn ein S3-Bucket öffentlich bleibt).

Nachlässigkeit ist nach wie vor eine der häufigsten Ursachen für Insider-Vorfälle.

3. Kompromittierte Insider

In diesen Fällen werden die Anmeldedaten des Insiders von einem externen Angreifer entwendet. Beispiele:

- Bei einem Phishing-Angriff werden die Anmeldedaten eines Mitarbeiters gestohlen.

- Das Konto eines Drittanbieters wurde kompromittiert.

Auch wenn die Absicht nicht intern ist, ist der Zugriffsvektor ist - macht dies zu einer besonders gefährlichen hybriden Bedrohung. Diese Szenarien machen deutlich, warum Access Governance so wichtig ist: Eine einzige kompromittierte Identität kann riesige Datenmengen offenlegen.

Abbildung 1: Drei gängige Arten von Insider-Bedrohungen

Warum Insider-Bedrohungen so schwer zu stoppen sind

Insider haben das bereits getan:

- Gültige Berechtigungsnachweise

- Systemkenntnisse

- Autorisierter Zugang zu sensiblen Daten

Das macht es extrem schwierig, Insider-Missbrauch aufzudecken und zu verhindern. Herkömmliche Schutzmaßnahmen - Firewalls, Intrusion Detection, Endpunktschutz - sind darauf ausgelegt, Außenstehende von Außenstehende fernzuhalten, nicht Insider ehrlich.

Für den Umgang mit Insider-Risiken benötigen Sie sowohl Bewusstsein für das eigene Verhalten und Identitätskontrolle - zwei Seiten der gleichen Medaille.

Aufbau eines Programms zur Abwehr von Insider-Bedrohungen

CISAs Insider-Bedrohung 101 skizziert einen praktischen Fahrplan für Unternehmen, um ihre Programme gegen Insider-Bedrohungen aufzubauen oder zu verbessern. Zu den wichtigsten Empfehlungen gehören:

- Unterstützung durch die Führung - Fangen Sie klein an, definieren Sie den Zweck und ermitteln Sie, was die Organisation wirklich schätzt.

- Kultur der Berichterstattung - Schaffen Sie eine Kultur der gemeinsamen Verantwortung und bieten Sie vertrauliche Meldewege an.

- Schulung und Sensibilisierung - Bringen Sie Ihren Mitarbeitern bei, Warnzeichen und bedenkliche Verhaltensweisen zu erkennen.

- Planung der Reaktion auf Vorfälle - Stellen Sie sicher, dass einheitliche, funktionsübergreifende Reaktionspläne vorhanden sind.

Die Botschaft ist klar: Die Eindämmung von Insider-Bedrohungen sollte mit einem kulturellen und organisatorischen Wandel beginnen.

Identitätszentrierte Datenverwaltung: Die technische Grundlage

Während Kultur und Bewusstsein auf die menschlichen Seite der Insider-Bedrohungen ansprechen, ist die technische Verteidigung beginnt mit identitätsorientierter Datenverwaltung - genau zu wissen wer Zugriff auf was hat und Durchsetzung Least Privilege.

Wichtige Praktiken

- Vereinheitlichen Sie die Sichtbarkeit des Zugriffs: Erstellen Sie ein Inventar aller Datenbestände und Zugriffsberechtigungen.

- Geringste Berechtigung: Stellen Sie sicher, dass die Benutzer nur den Datenzugriff haben, den sie zur Erfüllung ihrer Aufgabe benötigen.

- Feinkörnige Kontrollen: Wenden Sie dynamische Zugriffsrichtlinien an - z. B. Beschränkung des Datenzugriffs nach Abteilung, Region, Sensibilitätsstufe und Identitätsverhalten (wenn z. B. eine Identität in den letzten 30 Tagen nicht auf sensible Daten zugegriffen hat, sollte der Zugriff überprüft und ggf. widerrufen werden).

- Kontinuierliche Überprüfung und Entzug: Automatisieren Sie Berechtigungsprüfungen und entfernen Sie ungenutzte Berechtigungen.

- Erkennung von Anomalien: Integrieren Sie User and Entity Behavioral Analytics (UEBA), um ungewöhnliche Zugriffsaktivitäten zu erkennen.

Identitätszentrierte Governance macht die Null Vertrauen Prinzip umsetzbar:

"Vertraue nie, überprüfe immer - und beschränke den Zugang auf das notwendige Minimum".

Es beseitigt das Insiderrisiko nicht vollständig, aber es verkleinert den Explosionsradius wenn es zu Zwischenfällen kommt.

Wie CyberDesk Ihnen bei der Minimierung von Insider-Bedrohungen hilft

CyberDesk ermöglicht es Ihnen, auf einer einzigen Glasscheibe zu zu sehen, wer Zugriff auf was hat, die geringsten Rechte durchzusetzenund risikoreiches Verhalten zu erkennen, bevor es zu einem Verstoß wird.

So geht's:

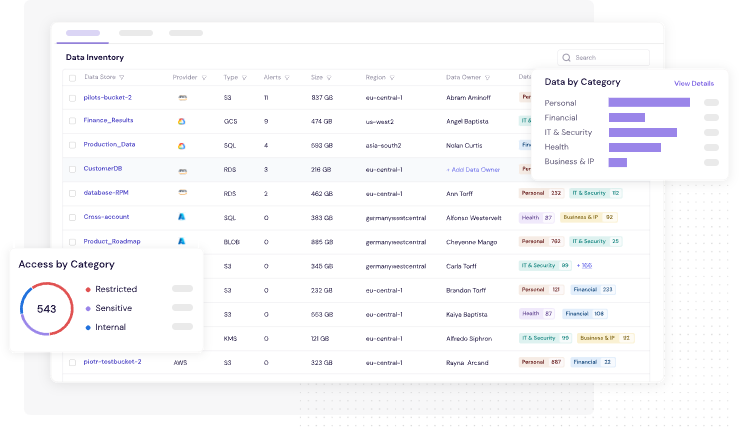

1. Zuordnung von Daten zu Identitäten

CyberDesk klassifiziert automatisch sensible Daten (z. B. Kundendatensätze, Transaktionsdaten) und ordnet den Zugriff jeder Benutzer- und Systemidentität zu - intern oder von Dritten.

Beispiel: Erkennen Sie sofort, dass ein Drittanbieter auch Monate nach Abschluss eines Projekts noch Zugriff auf Ihre Zahlungssysteme hat, und widerrufen Sie ihn, bevor er zu einem Risiko wird.

Abbildung 2: Die CyberDesk-Klassifizierungs-Engine kategorisiert die Daten und Identitäten Ihres Unternehmens anhand von Datentypen und Sensibilitätsstufen

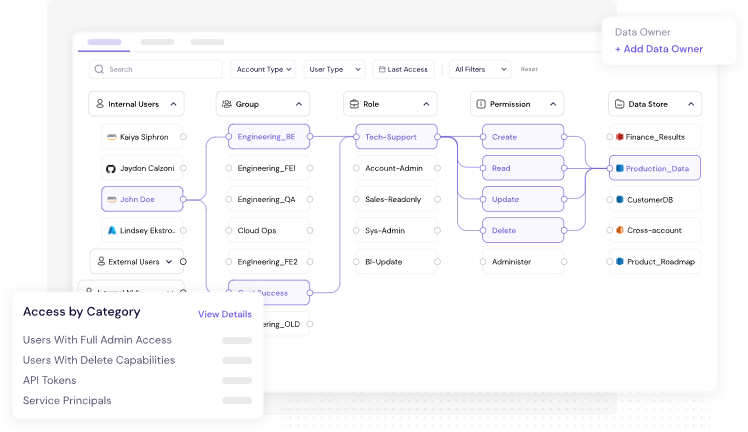

2. Access Graph bringt Risikotransparenz in Echtzeit

CyberDesk's Zugriffsgraph bietet eine visuelle Live-Karte, die zeigt, wie Benutzer und Anwendungen mit sensiblen Daten interagieren. Es hilft bei der Identifizierung versteckter Administrationspfade, toxischer Berechtigungskombinationen und veralteter Zugriffsrisiken.

Beispiel: Erkennen Sie, dass ein längst verstorbener Auftragnehmer immer noch über API-Zugriff auf Ihren Produktions-Backup-Bucket verfügt - und kennzeichnen oder isolieren Sie ihn automatisch.

Abbildung 3: CyberDesk's Access Graph bietet Sichtbarkeit auf Identitäts- und Datenebene

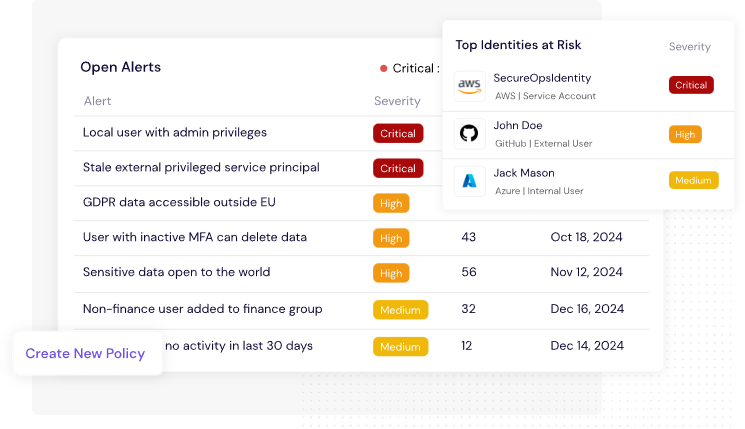

3. Verhinderung von Überprivilegierten Konten

Festlegen und Überwachen des least privilege Prinzips. Mit automatischen Warnmeldungen, wenn der Zugriff die Richtlinien überschreitet. Sie können risikoreiche Zugriffe in Echtzeit blockieren oder zur Überprüfung kennzeichnen.

Beispiel: Ein Junior-Analyst erhält plötzlich Schreibzugriff auf die Datenbanken für behördliche Unterlagen? CyberDesk zeigt dies sofort an, stoppt die Eskalation und alarmiert die Compliance-Teams.

Abbildung 4: Das Dashboard für Warnmeldungen von CyberDesk erleichtert die Risikominderung bei Verstößen

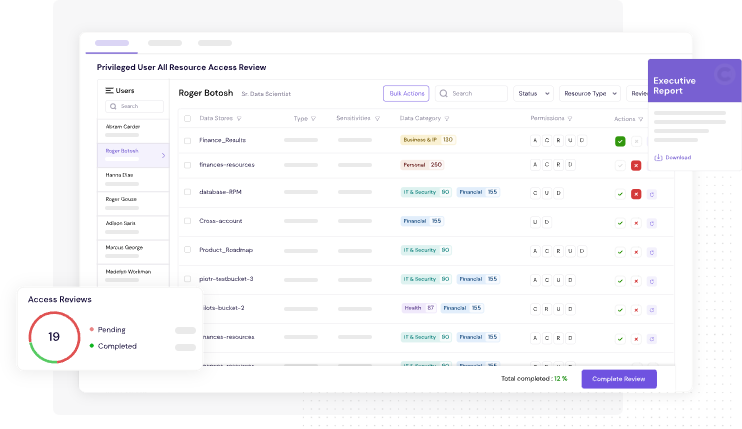

4. Automatisierte Zugangsprüfungen

Regelmäßige oder Ad-hoc Zugriffsüberprüfungen mit vollständigen Prüfpfaden. Manager erhalten intelligente Eingabeaufforderungen, und die Überprüfungen werden zur Kontrolle sicher gespeichert.

Beispiel: Automatisches Auslösen eines 30-tägigen Überprüfungszyklus für alle Cloud-Konten auf Admin-Ebene. Manager erhalten geführte Aufforderungen, den Zugriff zu genehmigen, zu ändern oder zu widerrufen - alles für die Prüfung protokolliert.

Abbildung 5: Die Zugriffsprüfung von CyberDesk befreit Sie von zeitaufwändigen manuellen Prozessen und hilft Ihnen, die Vorschriften einzuhalten.

Möchten Sie CyberDesk in Aktion sehen?

Erfahren Sie, wie CyberDesk Ihnen helfen kann, adaptiv zu kontrollieren, wer welche Aktionen auf welche Daten durchführen kann.

Gründer

Dr. Tobias Lieberum & Prabhakar Mishra

Jahr der Gründung

2022

Hauptsitz

München, Deutschland

Über CyberDesk

CyberDesk wurde 2022 mit Sitz in München gegründet und wird von Dr. Tobias Lieberum und Prabhakar Mishra geleitet. In ihren früheren Karrieren in sensiblen Umgebungen im Bankwesen und in der Beratung haben die Gründer aus erster Hand erfahren, welche Herausforderungen der sichere Datenzugriff in der Cloud mit sich bringt. In Ermangelung einer zufriedenstellenden Lösung beschlossen sie, diese globale Bedrohung selbst zu lösen.

Für Medienanfragen wenden Sie sich bitte an das CyberDesk-Kommunikationsteam

Wir werden uns gerne mit Ihnen in Verbindung setzen. Kontaktieren Sie CyberDesk noch heute.

Partner

Copyright © CyberDesk GmbH 2025. Alle Rechte vorbehalten.