CISOs Playbook

Sicherer Einsatz von Microsoft Copilot

Innovation vorantreiben, ohne die Kontrolle über Ihre Daten zu verlieren

Die Einführung von Microsoft Copilot in Unternehmensumgebungen kann ein erhebliches Produktivitätspotenzial freisetzen, indem KI zur Unterstützung von Benutzern in allen Microsoft 365-Diensten eingesetzt wird. Doch mit großer Macht kommt auch große Verantwortung. Nach Angaben von Gartner verzögern sich 40 % der Copilot-Einführungen aufgrund von Datensicherheitsproblemen. Für Chief Information Security Officers und IT-Führungskräfte, die für die Datensicherheit im Unternehmen verantwortlich sind, ist es von entscheidender Bedeutung, sicherzustellen, dass die Funktionen von Copilot mit den Sicherheits- und Compliance-Anforderungen des Unternehmens übereinstimmen. In diesem Whitepaper werden die wichtigsten Überlegungen und Best Practices für die sichere Bereitstellung und den Betrieb von Microsoft Copilot dargelegt, wobei der Schwerpunkt auf Datenzugriff, Governance und Risikominderungsstrategien liegt.

Funktionsweise von Microsoft Copilot und seine Datenschutzrisiken

Um die Herausforderungen der Datensicherheit von Microsoft Copilot zu verstehen, ist es wichtig zu wissen, wie es funktioniert. Copilot integriert sich nahtlos in Microsoft 365-Anwendungen wie Word, Excel, Outlook und Teams und fungiert als virtueller Assistent, der Aufgaben automatisiert, Daten analysiert und auf Benutzerbedürfnisse zugeschnittene Ergebnisse liefert. Während diese Funktionen revolutionär sind, birgt die Nutzung von Copilot erhebliche Sicherheitsrisiken, die Unternehmen adressieren müssen.

Wie Microsoft Copilot funktioniert

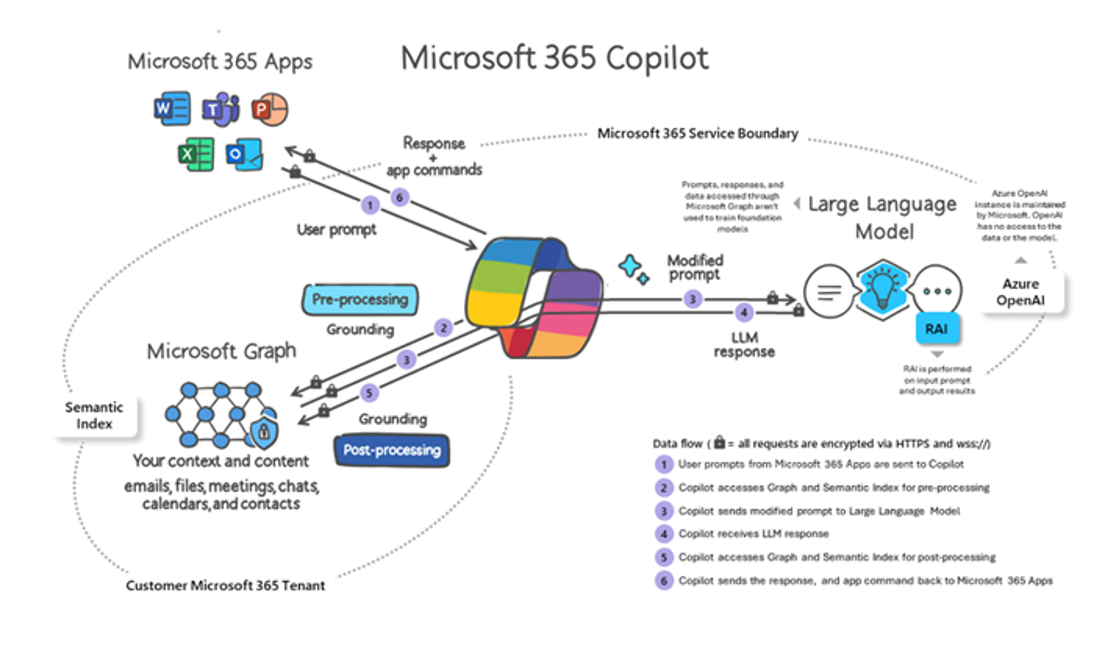

Microsoft Copilot nutzt eine tiefe Integration in die Microsoft 365-Umgebung und greift auf Daten aus verschiedenen Quellen zu, um relevante Erkenntnisse und<br>Ergebnisse zu generieren. Die Funktionsweise lässt sich in vier Schritten<br>zusammenfassen:

- Benutzereingabe (User Contextual Input): Der Benutzer gibt eine Anfrage oder Aufgabe ein, z. B. das Verfassen eines Berichts, die Analyse einer Tabelle oder

die Zusammenfassung eines Meetings. - Daten-Aggregation (Data Aggregation): Copilot zieht relevante Daten aus

Microsoft 365-Anwendungen wie Dateien, E-Mails, Chatverläufen und

freigegebenen Laufwerken. - Verarbeitung durch ein Large Language Model (LLM Processing): Die

Benutzereingabe wird an das zugrundeliegende KI-Modell weitergeleitet, das die Anfrage interpretiert, die Daten verarbeitet und eine entsprechende Antwort

oder Aktion generiert. - Ergebnisbereitstellung (Output Delivery):Die KI-generierte Antwort wird dem Benutzer bereitgestellt und kann Daten aus verschiedenen organisatorischen

Quellen kombinieren.

Abbildung 1: Illustration des Funktionsmechanismus von Microsoft Copilot

Wo liegen die Risiken?

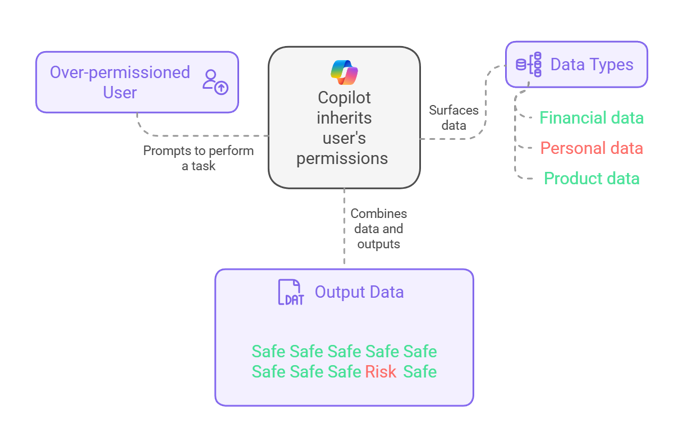

Microsoft Copilot nutzt die Zugriffsbeschränkungen des angemeldeten Benutzers. Dies gewährleistet, dass Copilot bestehende organisatorische Zugriffsrechte respektiert. Genau hier liegt jedoch das Risiko: Da Copilot die Berechtigungen des Benutzers übernimmt, kann es auch auf sensible Daten zugreifen und diese in seinen Ergebnissen verwenden – selbst wenn sie für die aktuelle Aufgabe nicht relevant sind. Dies kann zu unbeabsichtigter Datenoffenlegung oder Sicherheitsverletzungen führen.

Abbildung 2: Darstellung eines Benutzers mit zu weitreichenden Berechtigungen, der Aufgaben mit Copilot ausführt

">95% der bestehenden Zugriffsrechte werden nicht genutzt" -- Microsoft State of Cloud Permissions Risks Report 2023

Best Practices zur Minderung von Datensicherheitsrisiken

Organisationen sollten sicherstellen, dass Benutzer nur die für ihre Aufgaben nötigen Berechtigungen haben. Die Anwendung des Least Privilege Principle und regelmäßige Überprüfungen reduzieren die Risiken bei der Nutzung von Microsoft Copilot erheblich.

Bewährte Verfahren für Einführung und Betrieb von Microsoft Copilot:

1. Benutzerberechtigungen regelmäßig überprüfen und aktualisieren:

Die regelmäßige Überprüfung der Benutzer-berechtigungen ist entscheidend, um sicherzustellen, dass sie mit den jeweiligen Rollen und Verantwortlichkeiten übereinstimmen. Tools, die Zugriffsüberprüfungen automatisieren und detaillierte Einblicke in risikobehaftete Identitäten liefern, können diesen Prozess erheblich verbessern. Dadurch können Organisationen Risiken durch übermäßige Berechtigungen reduzieren und das Prinzip der minimalen Rechtevergabe einhalten.

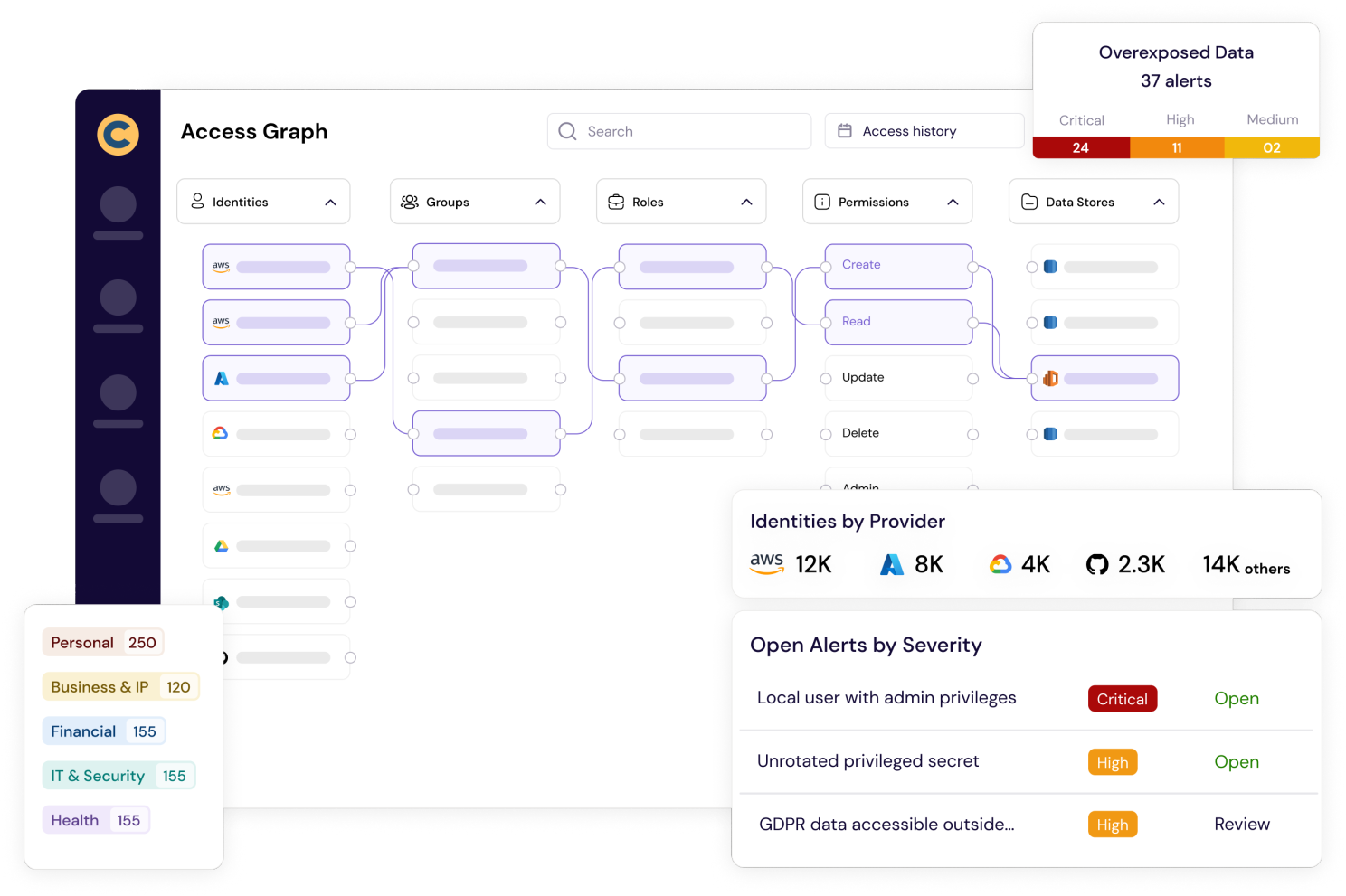

Eine klare Visualisierung der Zugriffsberechtigungen ist auch für die Verwaltung von Berechtigungen von unschätzbarem Wert. Die Darstellung der Verbindung zwischen Benutzerrollen und Datenressourcen hilft bei der Identifizierung übermäßiger Berechtigungen und bietet verwertbare Erkenntnisse für die Verfeinerung der Zugriffskontrollen. Werkzeuge wie Access Graph helfen Unternehmen beispielsweise dabei, zu visualisieren, über welche Gruppen, Rollen und Berechtigungen ihre Identitäten - ob menschlich oder nicht-menschlich - auf sensible Daten zugreifen können.

2. Datenklassifizierung und Sensitivitätskennzeichnung implementieren:

Die Festlegung und Durchsetzung von Richtlinien zur Datenklassifizierung ist ein grundlegender Schritt zum Schutz sensibler Informationen. Automatische Klassifizierungstools, wie z. B. Microsoft Purview, können den Kennzeichnungsprozess standardisieren, Konsistenz gewährleisten und menschliche Fehler reduzieren. Diese Tools können die Kennzeichnung sensibler Daten auch auf Plattformen wie SharePoint und OneDrive ausweiten und so den Schutz gespeicherter Daten verbessern.

Idealerweise sollten nicht nur die Daten, sondern auch die Identitäten klassifiziert und in einer ganzheitlichen Sichtweise konsolidiert werden. Bei CyberDesk wird dies erreicht durch unsereData Inventory und Identity Inventory Tools erreicht, die diese Prozesse effektiv rationalisieren und Unternehmen ein Höchstmaß an Transparenz durch ein intuitives visuelles Mapping-System.

3. Implementierung von Zugangskontrollen und Aktivitätsüberwachung:

Richtlinien für den bedingten Zugriff und die Überwachung von Aktivitäten sind für die Absicherung risikoreicher Vorgänge unerlässlich. Effektive Lösungen sollten eine detaillierte Protokollierung und Anomalieerkennung ermöglichen, damit Teams ungewöhnliche Verhaltensmuster erkennen können. Um die Effektivität zu maximieren, sollten Unternehmen die ordnungsgemäße Konfiguration von Governance-Regeln sicherstellen und kontextbezogene Überwachungssysteme um Identitäts- und Dateninteraktionen zu überwachen. Überwachung in Echtzeit kann dazu beitragen, Anomalien oder Fehlkonfigurationen sofort zu erkennen und zu beheben, wodurch das Risiko potenzieller Datenschutzverletzungen oder Compliance-Probleme verringert wird.

4. Aufklärung und Schulung der Nutzer:

Eine starke Sicherheitslage beruht auf dem Bewusstsein der Benutzer und der Einhaltung bewährter Verfahren. Schulungsprogramme sollten die Risiken des Austauschs sensibler Informationen hervorheben und die Benutzer zum richtigen Umgang mit Daten anleiten. Durch die Einbindung automatischer Schutzmaßnahmen, die Benutzerfehler reduzieren, können Unternehmen eine Kultur der Compliance schaffen, ohne die Mitarbeiter zu belasten.

Die Rolle von CyberDesk bei der Absicherung von Microsoft Copilot

CyberDesk verfügt über eine bewährte Methodik zur Sicherung von Daten während der Einführung von Microsoft Copilot und nutzt einen strukturierten Ansatz, um ungenutzte Zugriffe zu beseitigen, die Transparenz zu erhöhen und die Einhaltung von Vorschriften sicherzustellen. CyberDesk konzentriert sich auf Schlüsselaspekte wie Datenempfindlichkeit, Zugriffsmanagement und Richtlinienumgestaltung und bietet Unternehmen einen zuverlässigen Rahmen, um ihre Umgebungen zu schützen und eine nahtlose Copilot-Implementierung zu ermöglichen.

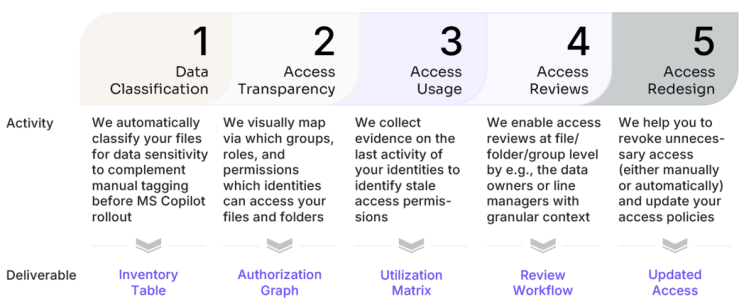

CyberDesk geht diese Herausforderungen durch einen fünfstufigen Prozess an:

Abbildung 3: CyberDesk's 5-Schritte-Ansatz zur Sicherung der Microsoft Copilot-Bereitstellung

Dieser umfassende Ansatz hilft Unternehmen, das Prinzip der geringsten Privilegien einzuhalten, Risiken zu reduzieren und eine sichere Grundlage für die Nutzung von Microsoft Copilot zu schaffen.

Schlussbemerkungen

Microsoft Copilot hat das Potenzial, die Produktivität zu revolutionieren, aber seine Einführung muss sorgfältig verwaltet werden, um die Unternehmensdaten zu schützen. Durch die Implementierung robuster Zugriffskontrollen, die Einführung von Sensitivitätskennzeichnungen und den Einsatz fortschrittlicher Datensicherheitstools können Unternehmen Risiken minimieren und sicherstellen, dass Copilot mit ihren Sicherheits- und Compliance-Zielen übereinstimmt.

Für Technologieführer, ist der erfolgreiche Einsatz von Copilot nicht nur ein technisches Unterfangen, sondern eine strategische Initiative, die einen proaktiven Ansatz für Datensicherheit und Governance erfordert. Als Pionier der identitätszentrierten Datensicherheit in der EU und anerkannt als Rising Star von Kuppinger Cole, hat CyberDesk Kunden aus verschiedenen Branchen erfolgreich bei der Transformation ihrer Datensicherheit begleitet. Wir würden gerne auch Ihr Unternehmen unterstützen.

CyberDesk bietet Ihnen volle Transparenz über alle Ihre menschlichen und nicht-menschlichen Identitäten

Möchten Sie CyberDesk in Aktion sehen?

Erfahren Sie, wie CyberDesk Ihre Daten bei dem Einsatz von Microsoft Copilot schützen kann.

Gründer

Dr. Tobias Lieberum & Prabhakar Mishra

Jahr der Gründung

2022

Hauptsitz

München, Deutschland

Über CyberDesk

CyberDesk wurde 2022 mit Sitz in München gegründet und wird von Dr. Tobias Lieberum und Prabhakar Mishra geleitet. In ihren früheren Karrieren in sensiblen Umgebungen im Bankwesen und in der Beratung haben die Gründer aus erster Hand erfahren, welche Herausforderungen der sichere Datenzugriff in der Cloud mit sich bringt. In Ermangelung einer zufriedenstellenden Lösung beschlossen sie, diese globale Bedrohung selbst zu lösen.

Für Medienanfragen wenden Sie sich bitte an das CyberDesk-Kommunikationsteam

Wir werden uns gerne mit Ihnen in Verbindung setzen. Kontaktieren Sie CyberDesk noch heute.

Partner

Copyright © CyberDesk GmbH 2026. All rights reserved.